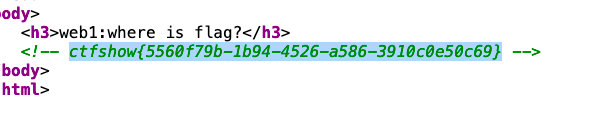

web1

1. 查看页面源代码

ctfshow{5560f79b-1b94-4526-a586-3910c0e50c69}web2/3

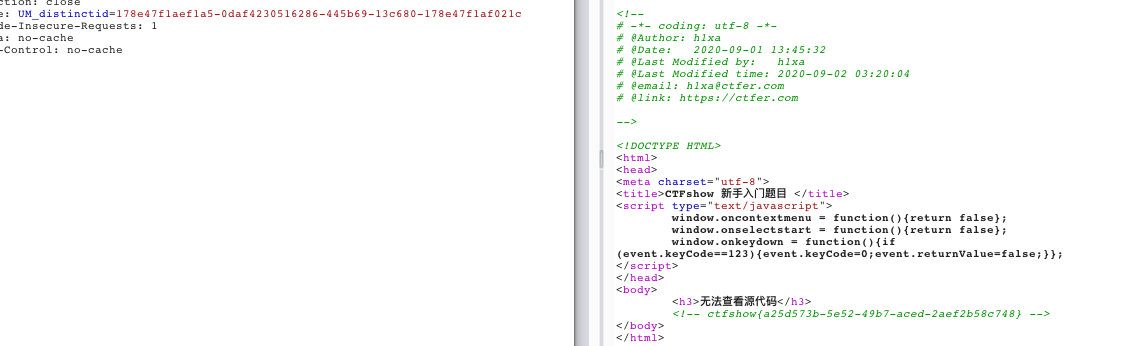

1. 设置代理抓包

ctfshow{a25d573b-5e52-49b7-aced-2aef2b58c748}web4

- robots协议:告诉用户哪些网站可以访问,哪些站点不可以访问

ctfshow{6e4e98af-4738-4fb8-8a7d-da97a9e4873f}Web5

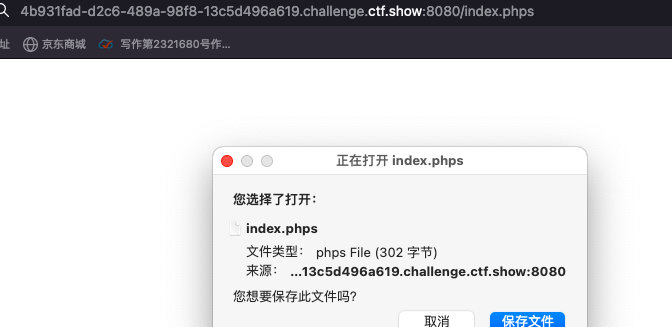

phps源码泄漏

ctfshow{c2262635-c02c-40b4-9a4d-ad1d70b13330}web6

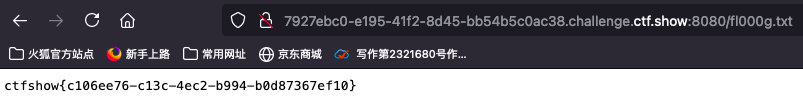

- 根据提示,解压源码到当前目录,说明当前目录可能存在源码的压缩包

www.zip- 下载文件,解压,看到

flag文件

- 在浏览器访问文件名

ctfshow{c106ee76-c13c-4ec2-b994-b0d87367ef10}web7

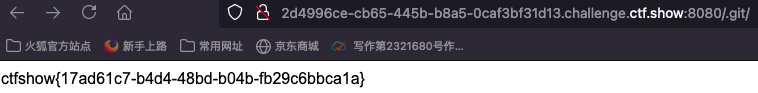

- 版本控制,一般有

.git目录

ctfshow{17ad61c7-b4d4-48bd-b04b-fb29c6bbca1a} web8

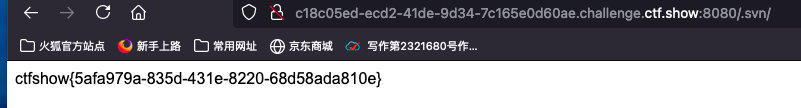

- svn管理器,同样会生成

.svn目录

ctfshow{5afa979a-835d-431e-8220-68d58ada810e} web9

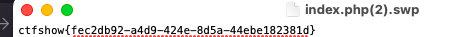

vim编辑时,意外退出生成临时缓冲文件

.filename.swp用来恢复文件直接下载,打开文件

ctfshow{fec2db92-a4d9-424e-8d5a-44ebe182381d}web10

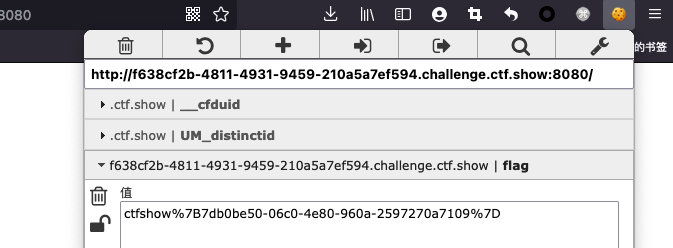

flag放在cookie里面

ctfshow{7db0be50-06c0-4e80-960a-2597270a7109}web11

- dns查询域名

ctfshow.com

web12

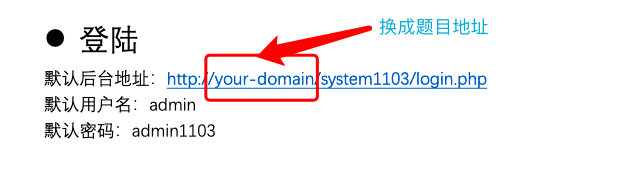

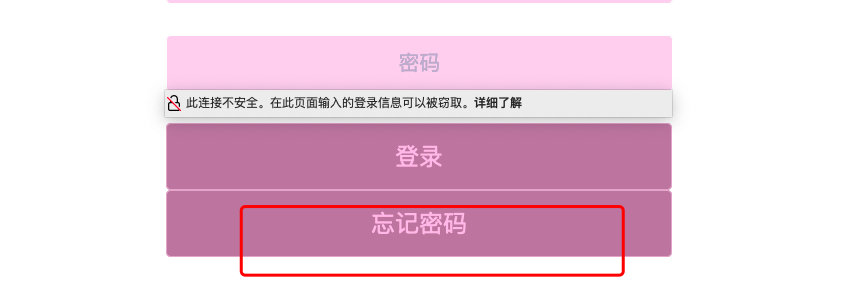

1. robots.txt找到后台登陆页面

2. 想到页面最下方就是密码

web13

Web14

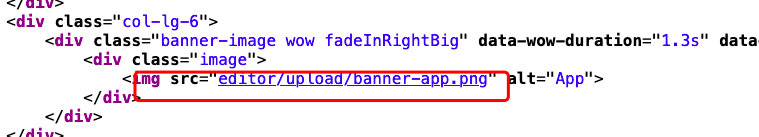

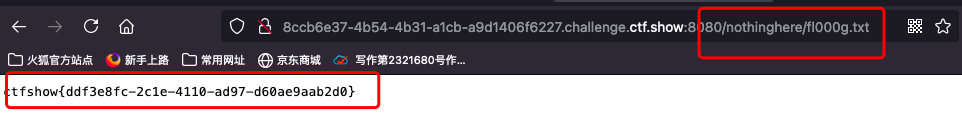

1. 访问一下editor编辑器

2. 直接可以访问到文件,进入网站根目录

3. 访问文件

ctfshow{ddf3e8fc-2c1e-4110-ad97-d60ae9aab2d0}Web15

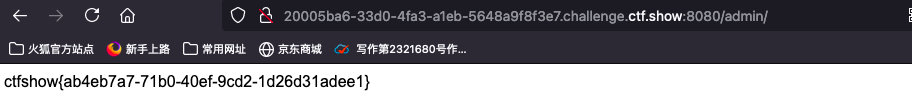

1. 访问admin页面

2. 根据首页页面下方的邮箱,回答问题

3. 修改密码

ctfshow{d0230585-7bfc-437d-9d09-0e56d278607c}web16

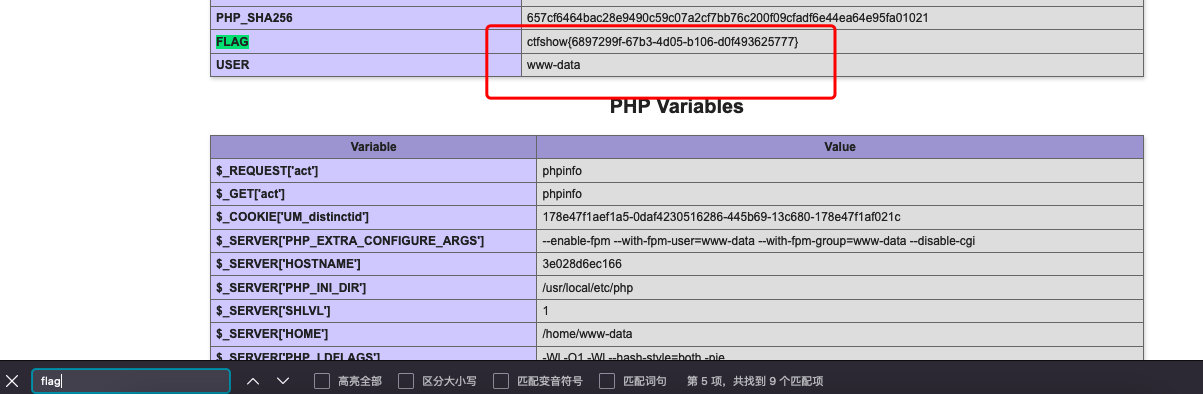

- 访问

tz.php,查看phpinfo - 页面搜索

flag

ctfshow{6897299f-67b3-4d05-b106-d0f493625777} web17

ping www.ctfshow.com

web18

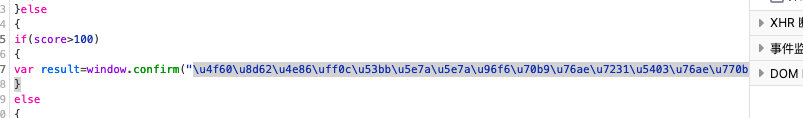

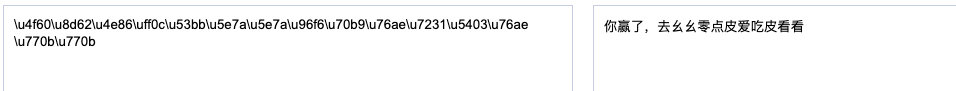

- 找到

flag条件分数大于100

- unicode解码

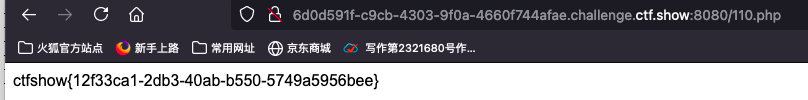

- 访问110.php

ctfshow{12f33ca1-2db3-40ab-b550-5749a5956bee} web19

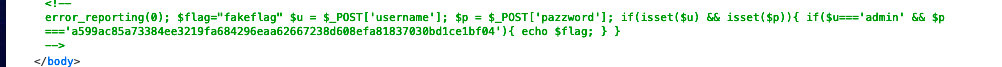

- 右键检查

- post方式提交

web20

- 搜索/db/db.mdb